Technologie aus Deutschland

360° Managed PKI & CLM Lösung wurde für alle Kunden entwickelt, die eine benutzerfreundliche Software suchen, die schnell und einfach umsetzbar ist.

Technologiebasis ist das leistungsfähige PKI- & CLM-Produkt vom deutschen Verschlüsselungsspezialisten MTG AG, einem führenden Spezialisten für das Management kryptografischer Schlüssel und Identitäten.

360° Managed PKI & Certificate Lifecycle Management

Erhalten Sie in unserer Broschüre gebündelt alle Produktinformationen.

Maximale Transparenz

Nie wieder abgelaufene Zertifikate!

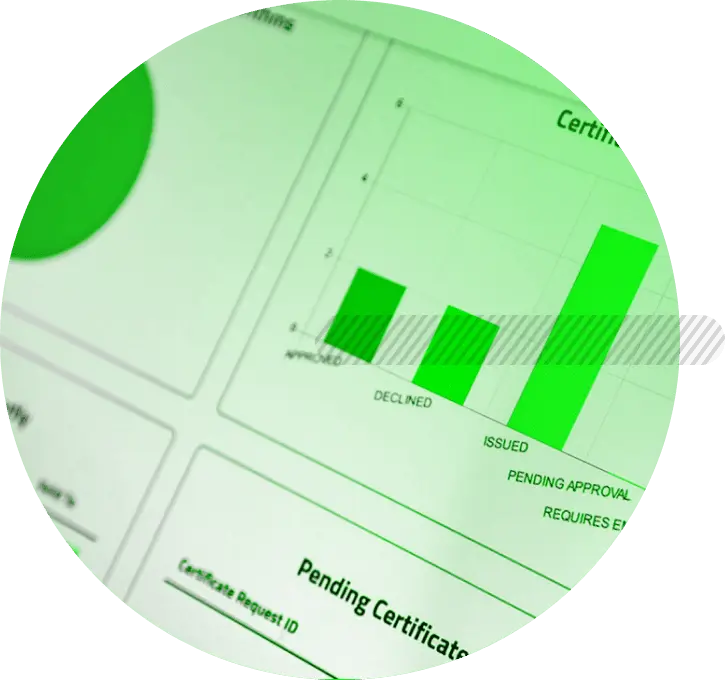

Das benutzerfreundliche Certificate Lifecycle Management ermöglicht eine einfache, schnelle und fehlerfreie Erstellung von Zertifikaten und volle Transparenz über den Status all Ihrer Zertifikate.

- Übersichtliches Dashboard mit vollständigen und visuellen Überblick aller bereitgestellten Zertifikate mit direkter Zugriffsmöglichkeit.

- Moderne Nutzerführung für schnelle und reibungslose Arbeitsabläufe.

- Alle wichtigen Automatisierungsschnittstellen stehen zur Verfügung.

- Anbindung & Migration der Microsoft PKI ist schnell und einfach möglich.

- Bequemer Zugriff auf ausgewählte Public CA Anbieter.

PKI Use Cases

Schützen Sie Ihre sensiblen Unternehmensprozesse

mit sicheren Identitäten

Mit unserem Angebot werden alle wichtigen Applikationen, die digitale Zertifikate zur Absicherung benötigen, unterstützt.

Authentifizierung und Autorisierung von Benutzern, wie Windows Benutzer, Computer, Laptops, Firewalls, Router, Switches und IoT Devices.

In VPNs (Virtual Private Networks) werden PKIs verwendet, um die Identität der kommunizierenden Parteien zu authentifizieren und eine sichere, verschlüsselte Verbindung über öffentliche Netzwerke hinweg zu etablieren.

Mit diesem Sicherheits-Mechanismus werden Zertifikate genutzt, um den Zugriff von Endgeräten in die Netzwerkinfrastruktur von Unternehmen zu kontrollieren. Endgeräte sind unter anderem PC, Laptop, Drucker oder mobile Geräte. Erst nach erfolgreicher Authentifizierung der Geräte mit einem gültigen Zertifikat wird der Zugriff auf die Netzinfrastruktur (LAN/WLAN) des Unternehmens gewährt.

Zertifikate ermöglichen es Ihnen E-Mails digital zu signieren und somit die Integrität der Nachricht und ihre Authentizität zu garantieren und die Inhalte zu verschlüsseln.

SSL/TLS-Zertifikate sind für die Sicherung von Webanwendungen und -diensten unerlässlich. Dabei kommen Zertifikate einer öffentlichen Zertifizierungsstelle (Public CA) zum Einsatz.

Mobile-Device-Management-Plattformen (MDM) werden für die Verwaltung und Sicherung mobiler Geräte innerhalb eines Unternehmens eingesetzt. Eine PKI spielt eine entscheidende Rolle bei der Sicherung der Kommunikation zwischen mobilen Geräten, Apps, Benutzern und Unternehmensdiensten.

Dokumentensignaturzertifikate werden verwendet, um die Authentizität und Integrität von Dokumenten zu überprüfen.

Digitale Zertifikate tragen im Rahmen des Code Signing wesentlich zur Sicherheit, Integrität und zum Vertrauen in Softwareprodukte und/oder Firmware bei.

Produktpakete

Certificate Lifecycle Management (CLM)

& Public Key Infrastructure (PKI)

Es stehen Ihnen zwei Pakete zur Verfügung. Je nachdem ob Sie ausschließlich ein CLM benötigen (Professional Paket) oder auch zusätzlich Zertifikate aus einer PKI (Ultimate Paket).

Professional Paket (CLM)

Sie möchten die Verwaltung und Überwachung Ihrer Zertifikate optimieren und benötigen keine Zertifikate von einer MTG Corporate PKI? Besonders interessant ist die Möglichkeit der Anbindung von ausgewählten Public CAs sowie der Microsoft CA.

- Alle CLM-Funktionalitäten: Übersichtliches Dashboard, Organisation in Bereiche (Realms), Policies, Kontrollen & Freigaben, Zertifikate, Rollen & Rechte, Dokumentation

- Reporting & Monitoring

- Rollen & Rechtemanagement

- Policy Enforcement & Konfigurations GUI

- Public CA Anbindung

- Microsoft PKI Anbindung (AD CS) an das CLM

Ultimate Paket (CLM & PKI)

Sie benötigen zusätzlich Zertifikate aus einer privaten PKI oder suchen einen Ersatz für Ihre Microsoft PKI? Das Ultimate Package umfasst alle Funktionen des Professional Packages und bietet zusätzlich die Funktionalität einer privaten CA.

- Alle Funktionen des Professional Pakets

- Unternehmens PKI

- Eigene Root CA und Sub CA

- HSM-Anbindung & Support

- OCSP & CRL Responder

- Audit-Log

- Microsoft PKI Migration mit speziell entwickeltem AD CS Autoenrollment Connector

Regulatorik

Erfüllen Sie wichtige regulatorische Anforderungen

Anforderungen aus dem IT-Sicherheitsgesetz, der EU-DSGVO, NIS2 oder DORA und auch Branchenstandards oder die DIN ISO 27001 verweisen in ihrem Regelwerk für die IT-Sicherheit auf den Stand der Technik. Die Verwendung digitaler Zertifikate zur Absicherung von digitalen Identitäten bildet eine wichtige Grundlage zur Erfüllung des Stands der Technik. Zugangssteuerung, Kryptografie, Betriebssicherheit und Kommunikationssicherheit können damit umgesetzt werden.

Die Einhaltung aller relevanten Vorgaben zum Schutz der Daten (DSGVO) sind wichtige Anforderungen aus den Bereichen Datenschutz und Datensicherheit, vor allem wenn diese außerhalb der EU gespeichert werden. Ein Managed PKI Dienstleister aus Deutschland garantiert Anwendern die Einhaltung der diesbezüglichen rechtlichen Rahmenbedingungen.

PKI-Projekte endlich einfach umsetzen

Mit System schneller ins Ziel!

Unsere PKI-Experten sind für Sie erreichbar und können Sie in jeder Phase der Planung, Umsetzung, Betrieb und Weiterentwicklung Ihres Systems unterstützen. Je nach Vorkenntnissen im benötigten Umfang.

1

Analysieren

In einem ersten Kennenlerngespräch klären wir Ihren aktuellen Bedarf: Möchten Sie Ihre Microsoft PKI (AD CS) ersetzen oder mit unserem CLM erweitern? Haben Sie noch keine PKI und wollen eine einführen? Wie viele Zertifikate benötigen Sie und für welchen Zweck? Gibt es regulatorische Anforderungen (z.B. NIS2, DORA)? Benötigen Sie zusätzlichen Service und Support? Wir stellen Ihnen mögliche Anwendungsfälle sowie unsere Softwarelösungen vor.

2

Planen

Sie legen die Anwendungsfälle fest, mit denen Sie starten möchten. Falls noch nicht geschehen, registrieren Sie sich für die kostenlose Online-Demo. Anschließend planen wir den KickoffTermin für Ihr PKI-Projekt. In diesem kostenlosen Beratungstermin stehen Ihnen unsere PKI-Experten für die ersten Schritte zur Seite. Sie entscheiden, wie viel Unterstützung Sie darüber hinaus benötigen. Für Ihre Planungssicherheit bieten wir Festpreispakete für Onboarding, Umsetzung der Use-Cases und spätere Supportservices im operativen Betrieb an.

3

Durchstarten

Sie haben zwei Monate Zeit, um Ihre Online-Demo und alle Funktionen ausführlich zu testen.

Bei Bedarf können Sie unsere PKI-Experten für eine detaillierte Analyse und die Umsetzung hinzuziehen, beispielsweise zur Vorbereitung eines Proof-of-Concepts. Für maximale Sicherheit bei der Planung und Umsetzung bieten wir Ihnen Festpreispakete, die alle Phasen Ihres Projekts abdecken, vom Onboarding bis zum operativen Betrieb.

Mehr Informationen

Downloads

Analysieren – Planen – Durchstarten

Unsere Experten begleiten Sie bei jedem Schritt zu Ihrer eigenen Unternehmens-PKI