Antworten auf Ihre Fragen zur 360° Managed PKI & CLM Lösung

Häufig gestellte Fragen (FAQ)

Produkt-Features

Keycloak ermöglicht die flexible Nutzung verschiedener Authentifizierungsprotokolle über eine zentrale Sign-In und Sign-Out Funktion für alle MTG ERS® Anwendungen (CLM, PKI, KMS):

- OpenID Connect und SAML support

- Support für Google reCAPTCHA um die Anmeldung gegen Bots zu schützen

- Multi-Faktor-Authentifizierung mit OTP für zusätzliche Sicherheit (TOTP, HOTP)

- Starke Authentifizierung mit X.509 Zertifikaten

- Konfigurierbare Passwort Policies mit Optionen für Länge, Zeichen, Komplexität usw.

- Konfigurierbare Authentifizierungsabläufe, die eine Feinabstimmung jedes einzelnen Anmeldeprozesses ermöglichen

- LDAP, Active Directory- und andere Kerberos-Integrationen verfügbar

- Unterstützung der neuesten W3C-Spezifikation für Web Authentifizierung (WebAuthn)

Das Importieren Ihrer Unternehmenszertifikate in das zentrale Zertifikatsverwaltungssystem ist jederzeit manuell möglich. Für Public Zertifikate erfolgt das ganz bequem per Klick und ein Scan wird gestartet. Sofern Automatisierungsmöglichkeiten bestehen, lässt sich der Import noch einfacher durchführen.

Mit dem CLM ist das ganz einfach. Wir haben ein Video dazu vorbereitet.

Verfolgen Sie stets den Status Ihrer Zertifikate und vermeiden Sie Überraschungen.

MTG CLM bietet ein umfassendes Benachrichtigungssystem über Änderungen des Zertifikatsstatus. Benutzer werden rechtzeitig und mehrmals vor Ablauf der Gültigkeit von Zertifikaten darüber informiert. Die pünktliche und reibungslose Erneuerung wird damit jederzeit sichergestellt.

- Umfassende, benutzerfreundliche Dashboards bieten Einblicke in den Zertifikatsstatus der einzelnen Geschäftsbereiche und ermöglichen einen schnellen Überblick.

- Erweiterte Filter- und Suchfunktionen ermöglichen eine einfache Identifizierung und Darstellung der Ergebnisse, die dann problemlos im CSV-Format zur weiteren Verarbeitung exportiert werden können.

- Protokollierung von Ereignissen in einem zentralen Log, das für CLM-Administratoren zugänglich ist und die Nachverfolgung Tätigkeiten in der Anwendung erlaubt.

Das Rollen- und Rechtemanagement kann zentral verwaltet werden und bietet detaillierte Einstellmöglichkeiten zur Einrichtung von Berechtigungen von CLM-Nutzern, z.B. die Einschränkung von Berechtigungen auf definierte Realms oder Policies.

Hierbei können Einstellungen für die jeweiligen Benutzer, ganze Geschäftsbereiche oder Policies vorgenommen werden.

Der MTG CLM ermöglicht außerdem eine individuelle Organisation der Zugriffsrechte für digitale Zertifikate.

- Die jeweiligen Bereiche (sog. Realms) können z.B. nach Abteilungen, Benutzergruppen oder Hierarchien gegliedert werden.

- Unterschiedliche Benutzer mit Leserechten oder Konfigurationsrechten für Zertifikate können eingerichtet werden.

- Die Benachrichtigungsregeln können individuell angepasst werden.

- Die Benutzeroberfläche passt sich den jeweiligen Einstellungen an.

Policies enthalten eine umfassende Sammlung von Regeln, die für die Konfiguration der verschiedenen Zertifikate benötigt werden. Dadurch wird sichergestellt, dass die Einträge vollständig, fehlerfrei und konform sind. Individuelle Vorlagen für E-Mails, Server, vernetzte Hardware oder mobile Geräte können damit erstellt werden. Die MPKI stellt eine Auswahl an vorkonfigurierten Policies bereit, die fast alle gängigen Anwendungsfälle abdecken. Dafür sind kundenseitig keine weiteren Aktionen notwendig.

- Einschränkung der Auswahl nur auf zugelassene Algorithmen

- Einschränkungsmöglichkeiten nur auf zugelassenes Schlüsselmaterial

- Einstellung der Gültigkeitsdauer von Zertifikaten

- Auswahlmöglichkeit für die manuelle oder automatische Genehmigung von Zertifikatsanträgen

- Etablierung eines 4-Augen-Prinzips

Je nach Einsatzzweck eines Zertifikats werden spezifische Anforderungen über die Definition von Policies umgesetzt, die auf dieses Einsatzszenario abgestimmt sind.

Jede Managed PKI Instanz wird mit einer Auswahl an vordefinierten Policies für Standardszenarien ausgeliefert, die angepasst und übernommen werden können. Weitere Policies können auf Grundlage von bestehenden Policies erstellt werden, etwa durch Clonen einer bestehenden Policy und Anpassung einzelner Werte. Es ist aber auch möglich, Policies komplett neu zu definieren.

Sollten spezifische Templates gewünscht sein oder bestehende angepasst werden, so ist dies im Rahmen von Beratungsservices möglich. Unsere PKI-Experten unterstützen Sie bei der Konzeption und Einrichtung dieser Vorlagen.

Jede Managed PKI Instanz wird mit einer Auswahl an vordefinierten Policies für Standardszenarien ausgeliefert, die angepasst und übernommen werden können. Sie finden bei Auslieferung standardmäßig folgende folgende Policy -Templates:

SSL/TLS Server, ACME Standard TLS-Zertifikate für Webserver

Machine, SCEP, EST, CMP: Zertifikate für Netzwerkgeräte (z.B. Switche, Router, Drucker etc.)

Person, S/MIME Email: Secure E-Mail (S/MIME), Absicherung von VPN-Zugängen, sichere Anmeldung

Person Active Directory: AD Zertifikate, die für Nutzer z.B. im Rahmen des Autoenrollment Prozesses ausgestellt werden.

Code Signing: Code Signing Zertifikate

Falls Sie im Onboaring-Formular spezifische Angaben zu Automatisierungsprotokollen gemacht haben, werden weitere passende Vorlagen aktiviert.

Darüber Hinaus können Policies auf Grundlage von bestehenden Policies erstellt werden, etwa durch Clonen einer bestehenden Policy und Anpassung einzelner Werte. Es ist aber auch möglich, Policies komplett neu zu definieren.

Öffentliche Zertifikate werden für die gesicherte Kommunikation mit externen Entitäten benötigt. Möchte man die Beantragung, den Import und den Betrieb mit dem CLM vereinfachen ist die technische Anbindung an das CLM empfehlenswert. Aktuell ist das mit den Public CAs von der PSW Group und GlobalSign möglich. Es ist geplant, einen zentralen Zugang für alle wichtigen Public CA Anbieter anzubieten. Auf Anfrage können andere Public-CA Anbieter angebunden werden.

Die Einrichtung unterschiedlicher Geschäftsbereiche ist sehr einfach und übersichtlich. Der MTG CLM ermöglicht damit eine individuelle Organisation der Zugriffsrechte für digitale Zertifikate. In Verbindung mit dem rollen und Rechtesystem wird es dadurch besonder einfach abteilungsspezifische „Self Services“ zu ermöglichen, ohne dass immer ein zentrales PKI Adminstrator aktiv werden muss.

Die Software bietet Auswahlmöglichkeiten für die manuelle oder automatische Genehmigung von Zertifikatsanträgen an. Ebenso ist die Etablierung eines 4-Augen-Prinzips möglich.

Der Einsatz von HSM zum Schutz der privaten Schlüssel ist unseres Erachtens ein MUSS für die IT-Sicherheit. Ein Hardware Security Modul (HSM) wird immer dann benötigt, wenn in Infrastrukturen kryptografische Schlüssel besonders gut gegen Angriffe – sowohl auf die Software, als auch auf die Hardware – geschützt werden sollen. HSM erzeugen und verwalten kryptografische Schlüssel und sichern somit digitale Identitäten. Damit bilden HSM den Vertrauensanker zum Schutz digitaler Daten.

Ein sicheres Management der verwendeten kryptografischen Schlüssel wird in allen gesetzlichen Bestimmungen verlangt, in denen IT-Sicherheit nach dem Stand der Technik gefordert wird. Dazu gehören Anforderungen aus der DSGVO, DIN ISO 27001 und NIS2. In sensiblen Bereichen, wie etwa Bereichen der kritischen Infrastruktur haben sich dabei HSMs als De Facto Standard etabliert.

Die kundenspezifischen Signing Keys der MTG PKI Software werden über ein nShield Hardware Security Modul der Firma Entrust abgesichert. Es gibt jeweils ein HSM an den Standorten Darmstadt und Frankfurt, die über einen RFS-Server (RFS = Remote File System) geclustert sind. Entrust nShield Connect HSMs sind zertifiziert nach FIPS 140-2 Level 3 und Common Criteria EAL4+ (EN 419 221-5).

Digitale Zertifikate bieten eine zusätzliche Ebene der Authentifizierung und Sicherheit, die über das einfache Wissen von Passwörtern hinausgeht und zusätzlich den Besitz eines zum Zertifikat gehörigen geheimen Wertes erfordert.

Digitale Zertifikate können zur Authentifizierung und Autorisierung von Benutzern und Geräten in verschiedenen Unternehmensnetzwerken verwendet werden. Typische Beispiele sind Windows Benutzer, Computer, Laptops, Firewalls, Router, Switches und IoT Devices.

Sehr häufig werden zertifikatsbasierte Authentifizierungsverfahren im Microsoft Umgebungen umgesetzt. Das Microsoft Active Directory (AD) bietet hierfür eine zentrale Plattform für die Verwaltung von Benutzeridentitäten, Zugriffsrechten und Richtlinien. Ein AD kann beispielsweise in Verbindung mit einem Authentisierungs-Server (z.B. RADIUS, Remote Authentication Dial-In User Service) eine zertifikatsbasierte Authentifizierung und Autorisierung von Benutzern in lokalen Netzen, etwa einem WLAN, umsetzen.

In VPNs (Virtual Private Networks) werden PKIs verwendet, um die Identität der kommunizierenden Parteien zu authentifizieren und eine sichere, verschlüsselte Verbindung über öffentliche Netzwerke hinweg zu etablieren. Dies ist entscheidend für den Schutz sensibler Unternehmensdaten bei Fernzugriffen von Mitarbeitern auf Unternehmens-Ressourcen, z.B. im Home Office. Auch die Verbindung von Unternehmensstandorten lässt sich mittels digitaler Zertifikate absichern. Ferner wird durch die Verwendung von Zertifikaten die Skalierbarkeit des VPN-Dienstes verbessert, da sie einfach zu verwalten und zu verteilen sind, selbst wenn die Anzahl der Nutzer oder Geräte wächst.

Mit diesem Sicherheits-Mechanismus werden Zertifikate genutzt, um den Zugriff von Endgeräten in die Netzwerkinfrastruktur von Unternehmen zu kontrollieren. Endgeräte sind unter anderem PC, Laptop, Drucker oder mobile Geräte. Erst nach erfolgreicher Authentifizierung der Geräte mit einem gültigen Zertifikat wird der Zugriff auf die Netzinfrastruktur (LAN/WLAN) des Unternehmens gewährt. Die Zertifikate müssen hierzu bei dem Netzeingangspunkt (Switch oder WIFI-Zugangspunkt) vorgelegt und von einem Radius-Server authentifiziert werden. Der betreffende Netzeingangspunkt wird erst danach freigeschaltet.

E-Mail-Zertifikate spielen eine zentrale Rolle beim Schutz der elektronischen Kommunikation innerhalb eines Unternehmens und im Austausch mit externen Partnern. Sie ermöglichen es, E-Mails digital zu signieren, wodurch sichergestellt wird, dass die Nachricht tatsächlich vom angegebenen Absender stammt und auf dem Übertragungsweg nicht verändert wurde.

Darüber hinaus können E-Mails mit Hilfe von Zertifikaten verschlüsselt werden, um sensible Inhalte vor unbefugtem Zugriff zu schützen – etwa bei der Übertragung über das öffentliche Internet. So lässt sich verhindern, dass vertrauliche Informationen wie personenbezogene Daten, Verträge oder interne Dokumente abgefangen und eingesehen werden.

In vielen Fällen kommen dabei öffentlich vertrauenswürdige Zertifikate von sogenannten Public CAs zum Einsatz, da diese auch außerhalb des eigenen Unternehmensnetzwerks problemlos geprüft und akzeptiert werden können.

Das MTG CLM kann bei Bedarf auch Public S/MIME-Zertifikate für die E-Mail-Verschlüsselung verwalten. Bei Use Cases mit sehr vielen einzelnen Postfächern empfiehlt es sich in der Praxis jedoch, die Zertifikatsverteilung und -erneuerung über die speziell dafür optimierten Mechanismen des eingesetzten E-Mail-Security-Gateways zu betreiben, da diese auf Massenverarbeitung ausgelegt sind. Das MTG CLM wird dann für die übrigen Zertifikatsprozesse – etwa zur Absicherung von IT-Systemen, Geräten, Anwendungen oder Verbindungen – zentral genutzt.

SSL/TLS-Zertifikate sind für die Sicherung von Webanwendungen und -diensten unerlässlich. Dabei kommen Zertifikate einer öffentlichen Zertifizierungsstelle (Public CA) zum Einsatz, deren Gültigkeit von allen Teilnehmern im Internet überprüft werden kann. Bei einer großen Anzahl von Zertifikaten kann ein Certificate Lifecycle Management (CLM) dem Aufwand für die Verwaltung von Zertifikaten und die damit verbundenen Kosten reduzieren.

Mobile-Device-Management-Plattformen (MDM) werden für die Verwaltung und Sicherung mobiler Geräte innerhalb eines Unternehmens eingesetzt. Eine PKI spielt eine entscheidende Rolle bei der Sicherung der Kommunikation zwischen mobilen Geräten, Apps, Benutzern und Unternehmensdiensten. Eine PKI mit integriertem CLM kann die Bereitstellung und Verwaltung digitaler Zertifikate auf mobilen Geräten optimieren und so einen sicheren Zugriff auf Unternehmensressourcen gewährleisten.

Dokumentensignaturzertifikate werden verwendet, um die Authentizität und Integrität von Dokumenten zu überprüfen. Eine Managed PKI-Lösung kann die Ausstellung und Erneuerung dieser Zertifikate automatisieren und so sicherstellen, dass signierte Dokumente (z.B. PDFs) von Endbenutzern und Interessengruppen als vertrauenswürdig eingestuft werden können. PKIs ermöglichen die Erstellung digitaler Signaturen, die die Authentizität und Integrität von elektronischen Dokumenten bestätigen. Dies wird häufig für rechtliche Dokumente und Vertragsunterzeichnungen verwendet.

Digitale Zertifikate tragen im Rahmen des Code Signing wesentlich zur Sicherheit, Integrität und zum Vertrauen in Softwareprodukte und/oder Firmware bei. Diese bestätigen die Identität des Herausgebers der Software. Benutzer können sicher sein, dass die Software tatsächlich von dem angegebenen Unternehmen stammt und nicht von einem unbekannten oder schädlichen Akteur. Wenn Software signiert ist, können Benutzer sicher sein, dass der Code seit der Signierung nicht verändert wurde. Jegliche Modifikationen am Code nach der Signierung würden die digitale Signatur ungültig machen, wodurch Benutzer vor manipulierter oder infizierter Software geschützt werden.

Alle gängigen Anwendungsfälle lassen sich mit dem 360 GSA Angebot umsetzen. Hierzu lassen sich die zahlreichen technischen Schnittstellen, Verwaltungsfeatures und auch die umfassenden Beratungsservices nutzen. Da wir unser System ständig weiterentwickeln und aktuell halten, profitieren unser Nutzer auch von vielen Neuerungen oder optionalen Erweiterungen.

Die Certificate Discovery Funktion ermöglicht ein systematisches Scannen nach unbekannten privaten und öffentlichen Server-Zertifikaten. Der Scanprozess ermöglicht, einen Scan im Netzwerk nach SSL/TLS-Zertifikaten, eine Discovery Funktionalität, die automatisiert LDAP und Active Directory Instanzen auf Zertifikate durchsucht, und eine Recherche in Certificate Transparency Logs. Die gefundenen Zertifikate werden dann in das CLM importiert. Diese Funktionalität wird das Management von Microsoft Zertifikate im CLM erheblich erleichtern.

- Identifizieren und importieren Sie automatische alle Zertifikate ohne zusätzlichen manuellen Aufwand in Ihr System.

- Erstellen Sie schnell und einfach ein digitales Inventar aller öffentlichen und privaten TLS/SSL-Zertifikate des Unternehmens.

- Verschaffen Sie sich so einen vollständigen und visuellen Überblick über alle eingesetzten Zertifikate und die zugehörigen Geräte.

- Erkennen Sie auch unbekannte Zertifikate in Ihren Umgebungen.

- Analysieren Sie potenzielle Risiken durch Identifikation und Auflistung der eingesetzten Zertifikate mit den verwendeten und ggf. problematischen Krypto-Primitiven.

Für die zuverlässige und hochleistungsfähige Sperrung von Zertifikaten wird kundenseitig regelmäßig nach bestimmten OCSP und CRL-Funktionalitäten bei einer PKI gefragt. MTG Managed Corporate PKI erfüllt diese Funktionen vollumfänglich:

- OCSP Responder gemäß RFC 6960

- OCSP Stapling gemäß RFC 6961

- LDAP und HTTP CRL Distribution Point Support

Die oberste Vertrauens-Instanz eine PKI ist die sogenannte Root Certification Authority (Root-CA). Diese signiert mit ihrem privaten Schlüssel eine oder mehrere untergeordnete Sub Certification Authorities (kurz: Sub CA’s). Das stellt sicher, dass die Zertifikate ausstellende Instanz, die Sub CA, vertrauenswürdig ist. Eine Root CA enthält sehr sensibles Schlüsselmaterial. Darum ist es wichtig für jeden Kunden eine eigene einzurichten und das Schlüsselmaterial in Hardware Security Modulen besonders zu schützen.

Bei Bedarf können auch zwei oder mehrere Root-CAs eingerichtet werden. Das kann in bestimmten Fällen erforderlich sein, z.B. wenn andere Schlüsselalgorithmen zum Einsatz kommen sollen (z.B. einerseits Elliptische Kurven für bestimmte Branchenstandards und andererseits RSA für Standardanwendungen wie S/MIME).

Eine Offline Root CA ist ein ganz spezieller Sonderfall, der zusätzlichen manuellen Aufwand beim Anbieter des Services erfordert. Eine offline Root-CA ist eine spezielle Variante, die in einem speziellen Schutzbereich aufbewahrt werden muss und die nur aktiviert wird, wenn man weitere Sub-CAs einrichten will (was sehr selten vorkommt, wenn überhaupt). Der Offline-Modus schützt extrem stark vor unberechtigten Zugriffen. Eine Offline-Root-CA sollte nur dann eingesetzt werden, wenn besonders hohe Anforderungen an die IT-Sicherheit gestellt werden, die der Kunde z.B. aufgrund regulatorischer Auflagen erfüllen muss.

Es wird sowohl eine Root- als auch eine Sub-CA für Ihr Unternehmen eingerichtet und ermöglicht so einen durchgehenden Vertrauensanker.

Unter einer Root-CA lassen sich bei Bedarf auch mehrere Sub-CAs einrichten. Das kann beispielsweise hilfreich sein, wenn eine stärkere Trennung von Business Units innerhalb eines Unternehmens erforderlich sein sollte.

Die Rückverfolgbarkeit aller CA-Aktivitäten ist ein wichtiges Qualitätsmerkmal auf das im Rahmen von Zertifizierungen und Standards gefordert wird. Auch im Fall eines Sicherheitsvorfalls dienen diese Daten als Nachweis für die Erfüllung der Sorgfaltspflichten. Die 360 Managed PKI & CLM bietet zu diesem Zweck ein detailliertes Audit-Log.

Allen Kunden steht eine umfassende Online Dokumentation zur Verfügung. Diese wird auch im Zuge der erfolgreichen Aktivierung der kostenlosen Online Demo bereitgestellt.

Umfassende Automationsschnittstellen sparen Zeit, Geld und reduzieren die Fehleranfälligkeit.

Mit dem CLM können alle Prozesse für Zertifikate automatisiert werden, die aus angebundenen CAs stammen: Aktuell sind das MTG-, Mircosoft-, GlobalSign- und Telekom-CAs.

Der große Vorteil für Microsoft CA Nutzer ist die Möglichkeit, auch Prozesse außerhalb der Mircosoft-Welt zu automatisieren.

Was kann damit automatisiert werden?

- Automatisierung des Zertifikats-Supports für alle wichtigen PKI-Schnittstellen:

- Linux-basierte Server mittels ACME

- Netzwerk-Geräte mittels SCEP, EST & CMP

- Alle anderen Systeme mittels REST & CLI Client

- Mobile Geräte mittels SCEP-Protokoll

Mit dem CLM Autoenrollment Connector haben Sie eine Verbindung von ihrer Public CA oder der MTG PKI zum Microsoft Active Directory.

Damit können Sie Ihre Microsoft PKI (AD CS) mit geringem Aufwand ersetzen!

- Nutzen Sie ab sofort die zukunftssichere MTG PKI für ein breiteres Spektrum an Anwendungsszenarien innerhalb und außerhalb der Windows Welt.

- Behalten sie dabei alle etablierten und automatisierten Windowsprozesse für das Ausstellen, Erneuern und Bereitstellen von Zertifikaten im Microsoft Active Directory bei.

- Integrieren Sie zusätzlich eine Public CA für die Nutzung von öffentlichen Zertifikaten im Rahmen Ihrer automatisierten Windowsprozesse.

Die Einführung der Autoenrollment Komponente hängt stark davon ab, welches Anwendungsszenario beim Kunden vorliegt. Darum sind vor Nutzung zahlreiche Beistellleistungen auf Kundenseite notwendig. MTG unterstützt bei Bedarf bei der Integration der Microsoft PKI (AD CS) zur MTG PKI.

Für die einfachere Integration kann auf Wunsch ein Test-Simulator bereitgestellt werden, der lokal installiert wird, um alle Optionen zu testen. Der Simulator ist eine Java Anwendung die eine einfache PKI simuliert. Das hilft erheblich, um die MS Integration von dem Autoenrollment Connector autark zu testen.

Angebot & Abrechnung

Der ideale Einstieg: Mit der kostenlosen Vollversion der Managed PKI & CLM-Lösung können Sie sofort produktiv starten – ohne Setup-Aufwand und ohne Kosten. Die Nutzung ist auf 50 Zertifikate begrenzt, aber alle Funktionen stehen Ihnen zur Verfügung. Perfekt, um wertvolle Erfahrungen zu sammeln. Eigene Zertifikate lassen sich kostenlos importieren und verwalten.

Für Unternehmen mit wachsendem Bedarf: Der BUSINESS-Plan richtet sich an den Mittelstand und ermöglicht die Verwaltung von bis zu 10.000 aktiven Zertifikaten – flexibel in 500er-Preisstaffeln. Sie profitieren von erweitertem Funktionsumfang und Support, ideal für produktive Zertifikatsnutzung auf Unternehmensebene.

Für höchste Ansprüche: Der ENTERPRISE-Plan bietet maßgeschneiderte PKI- und CLM-Lösungen, die exakt auf Ihre Anforderungen abgestimmt werden. Sie können beliebig viele Zertifikate verwalten – in individuell vereinbarten Preisstaffeln. Die perfekte Wahl für Unternehmen mit komplexen IT-Strukturen und spezifischen Sicherheitsanforderungen.

Ein Upgrade von FREE auf BUSINESS ist jederzeit reibungslos möglich. Die in FREE ausgestellten und aktiven Zertifikate können weiter genutzt werden.

Ein Upgrade von FREE auf ENTRPRISE ist jederzeit reibungslos möglich. Die in FREE ausgestellten und aktiven Zertifikate können weiter genutzt werden.

Seltene Ausnahme: Sofern beim Upgrade auf ENTERPRISE die Option eines dedizierten HSM gewünscht ist (kostenpflichtig), müssen die in FREE ausgestellten Zertifikate neu ausgestellt werden.

Ein Upgrade vom BUSINESS- auf den ENTRPRISE-Plan ist jederzeit reibungslos möglich – beispielsweise, wenn mehr als 10.000 aktive Zertifikate benötigt werden oder eines oder mehrere der exklusiven Features des ENTERPRISE-Plans zum Einsatz kommen sollen.

Nur im seltenen Fall, dass erst nachträglich ein dediziertes HSM gewünscht wird, ist der Übergang aufwändiger: Da Schlüssel vom geteilten HSM nicht exportiert werden können, müssten in diesem Ausnahmefall alle Zertifikate vom Kunden selbst neu ausgestellt werden.

Für die Pläne BUSINESS und ENTERPRISE gibt es eine monatliche Gebühr, die abhängig von den genutzten aktiven Zertifikaten ist.

Als aktive Zertifikate werden alle Zertifikate bezeichnet, die in einer PKI aktuell gültig und im Einsatz sind. Sie besitzen ein gültiges Ablaufdatum, wurden nicht gesperrt (revoked) und werden von Systemen, Anwendungen oder Nutzern tatsächlich verwendet.

- Im Gegensatz dazu gelten Zertifikate als inaktiv, wenn sie:

abgelaufen, - widerrufen oder

- noch nicht in Benutzung (z. B. nur vorab ausgestellt) sind.

Die Anzahl der aktiven Zertifikate ist eine zentrale Kennzahl für den Betrieb einer PKI, da sie den tatsächlich genutzten Bestand widerspiegelt.

Die Erfassung & Abrechnung der aktiven Zertifikate erfolgt auf Basis einer monatlichen Prüfung und Abrechnung. Die Mindestlaufzeit für die Zertifikate beträgt einen Monat.

Optionale Features, die im jeweiligen Plan verfügbar sind, können bei Bedarf angefragt / dazugebucht werden. Diese werden mit einer monatlichen, nutzungsunabhängigen Pauschale abgerechnet.

Projekt- & Upgrade-Timing

Für das Onboarding füllt der Kunde bei Beauftragung eines Plans ein Onboarding-Formular aus. Darin wird auch festgelegt, wie das System an die bestehende Infrastruktur angebunden werden soll.

Die Vorbereitung und anschließende Umsetzung der individuellen Use Cases sowie deren konkrete Einrichtung erfolgt durch den Kunden selbst. Bei Bedarf können jedoch unsere Consulting Services und einzelne Festpreispakete beauftragt werden.

Wir empfehlen jedem Kunden eine Analyse- und Designphase vor der Umsetzung der Use-Cases einzuplanen. Der FREE-Plan ist hierbei eine ideale Unterstützung, da man alle Optionen und Features betrachten kann.

Analyse

Zunächst sollten die organisatorischen und technischen Rahmenbedingungen erfasst werden. Dabei geht es darum, die Unternehmensstruktur, relevante Systeme sowie bestehende Sicherheits- und Compliance-Anforderungen zu verstehen und zu skizzieren. Ergebnis ist ein vollständiges Verständnis der Ausgangssituation, auf dem alle weiteren Schritte aufbauen.

Design

Auf Basis der Analyse erstellt der Kunde ein Design / Konzept, das auf Basis der Konfigurationsmöglichkeiten im User-Interfaces des CLM umgesetzt werden kann. Hier werden Verantwortlichkeiten, Rollen und Prozesse definiert und die technische Architektur entworfen.

Bei Bedarf können jedoch unsere Consulting Services und einzelne Festpreispakete beauftragt werden.

Bereitstellung / Certificate Creation mit CLM und MTG CARA

In dieser Phase wird die Lösung von uns bereitgestellt und in die Kundenumgebung integriert. Wahlweise mit Public IP (Direkter Zugriff über eine öffentliche IP-Adresse), VPN: Geschützter Zugriff über einen VPN-Tunnel oder IP-Whitelisting (Zugriff nur von zuvor freigegebenen Quell-IP-Adressen).

Umsetzung Use Cases mit Zertifikatsverteilung und Zertifikatsnutzung

Jetzt kommt es darauf an, das bereitgestellte System für die jeweiligen Use-Cases zu nutzen. Hierzu muss jeweils die Zertifikatsverteilung und Zertifikatsnutzung organisiert und umgesetzt werden. Idealerweise hat man sich vorher einen Plan in der Analyse und Designphase gemacht.

Bei Bedarf können jedoch unsere Consulting Services und einzelne Festpreispakete beauftragt werden.

Nach erfolgreicher Registrierung und Genehmigung steht der FREE-Plan werktags (Mo–Fr, 9–17 Uhr) in der Regel innerhalb von 24 Stunden bereit.

Ein Upgrade vom FREE-Plan auf BUSINESS oder ENTERPRISE ist nach Angebotslegung und Beauftragung schnell erledigt.

Die Dauer hängt von der gewünschten sicheren Anbindung ab:

- IP-basierter Zugang: ca. 1–3 Werktage

- VPN: ca. 5–10 Werktage (abhängig von der Bereitstellung notwendiger Informationen durch den Kunden)

Ein Upgrade vom FREE-Plan auf BUSINESS ist nach Angebotslegung und Beauftragung im Standardfall schnell erledigt, sofern keine dedizierte Infrastruktur, Offline-Root-CA oder dediziertes HSM gewünscht ist.

Die Dauer hängt im Standardfall von der gewünschten sicheren Anbindung ab:

- IP-basierter Zugang: ca. 1–3 Werktage

- VPN: ca. 5–10 Werktage (abhängig von der Bereitstellung notwendiger Informationen durch den Kunden)

Sofern eine dedizierte Infrastruktur, Offline-Root-CA oder dediziertes HSM gewünscht ist, muss die Lieferzeit für den jeweiligen Einzelfall abgeschätzt werden. Engpass sind vor allem die Lieferzeiten und die Einrichtung der HSMs.

Sollte im seltenen Ausnahmefall mit dem Upgrade zusätzlich ein dediziertes HSM gewünscht werden, ist weiterer manueller Aufwand seitens des Kunden einzuplanen. Da Schlüssel vom geteilten HSM nicht exportiert werden können, müssten in diesem Ausnahmefall alle Zertifikate vom Kunden selbst neu ausgestellt werden.

Ein Upgrade vom BUSINESS-Plan auf ENTERPRISE ist im Standardfall nach Angebotslegung und Beauftragung innerhalb 1-3 Werktagen erledigt.

Sofern eine dedizierte Infrastruktur, Offline-Root-CA oder dediziertes HSM gewünscht ist, muss die Lieferzeit für den jeweiligen Einzelfall abgeschätzt werden. Engpass sind vor allem die Lieferzeiten und die Einrichtung der HSMs.

Sollte im seltenen Ausnahmefall mit dem Upgrade zusätzlich ein dediziertes HSM gewünscht werden, ist weiterer manueller Aufwand seitens des Kunden einzuplanen. Da Schlüssel vom geteilten HSM nicht exportiert werden können, müssten in diesem Ausnahmefall alle Zertifikate vom Kunden selbst neu ausgestellt werden.

Die technische Umsetzung der gewünschten Use Cases hängt von den Vorerfahrungen des Kunden ab. Mit den Starterpaketen von MTG kann der Zeit- und Kostenaufwand jedoch zuverlässig kalkuliert und planbar umgesetzt werden.

Typische Bedenken

Weil wir Ihnen den Einstieg so einfach wie möglich machen wollen.

Viele Unternehmen stehen noch ganz am Anfang mit dem Einsatz von Zertifikaten – haben aber wachsende Anforderungen. Mit unserem FREE-Plan können Sie die vollwertige Lösung direkt im Echtbetrieb nutzen, ganz ohne Setup-Aufwand, ohne versteckte Kosten und mit vollem Funktionsumfang – lediglich limitiert auf 50 Zertifikate.

So sammeln Sie wertvolle Erfahrungen, bauen internes Know-how auf und können später flexibel skalieren. Unser Ziel: Technologie greifbar machen, Hürden abbauen und Vertrauen aufbauen.

Und wenn Sie mehr benötigen? Dann kennen Sie uns bereits, wissen wie wir arbeiten – und können direkt aufbauen, statt neu anfangen zu müssen. Wir möchten für Sie da sein, wenn Ihre Anforderungen wachsen

Einen Haken gibt es nicht – aber klare Grenzen. Unser FREE-Plan ist ein kostenloser Einstieg in eine vollwertige Managed PKI & CLM-Plattform, betrieben in Deutschland, in einer sicheren Umgebung. Damit gehen wir bewusst in Vorleistung, weil wir möchten, dass Sie unsere Lösung real testen, erste Zertifikate automatisieren und Vertrauen aufbauen können.

Natürlich ist nicht alles enthalten wie bei den kostenpflichtigen Plänen:

- Die Nutzung ist limitiert auf 50 aktive Zertifikate

- Es gibt keinen dedizierten Support oder Zugriff auf unser Ticketsystem

- Redundanz, Hochverfügbarkeit und Skalierbarkeit sind im FREE-Plan nicht enthalten

- Eine Anbindung per VPN ist nicht möglich – die Nutzung erfolgt ausschließlich über öffentliche Schnittstellen

- Es besteht keine Haftung für Verfügbarkeit oder Betrieb

Aber: Sie nutzen bereits dieselbe technische Plattform wie in den kostenpflichtigen Plänen – ohne Setup-Aufwand, direkt im Echtbetrieb. Ein Upgrade ist jederzeit reibungslos möglich. Wir möchten, dass Sie uns kennenlernen – nicht durch Verträge, sondern durch echte Erfahrung. Und wenn Ihr Bedarf wächst, sind wir mit passenden Paketen an Ihrer Seite. Fair. Transparent. Made & Managed in Germany.

Nein – genau dafür wurde unsere Lösung entwickelt.

Die 360° Managed PKI & CLM-Plattform ist speziell auf den Mittelstand zugeschnitten: einfach zu bedienen, sicher vorkonfiguriert und so aufgebaut, dass kein tiefes PKI-Know-how notwendig ist, um loszulegen. Komplexität bleibt unter der Haube – dort, wo sie hingehört.

Wenn Sie dennoch Unterstützung möchten: Mit unseren Quickstart-Paketen und dem Premium-Support holen Sie sich genau die Hilfe ins Haus, die Sie brauchen – von echten PKI-Experten, die Sie strukturiert begleiten, auf Augenhöhe beraten und im Betrieb erreichbar bleiben.

So gelingt der Einstieg – auch ohne Vorkenntnisse.

Kein Problem – genau dafür sind wir da.

Unsere Lösung ist als Managed Service konzipiert, d. h. Betrieb, Wartung und Updates übernehmen wir für Sie. Und mit unseren Quickstart-Paketen bringen wir Sie ohne Umwege ans Ziel – inklusive technischer Einrichtung, Anbindung und Umsetzung Ihrer ersten Use Cases.

Sie müssen sich nicht selbst durch ein PKI-Projekt kämpfen:

Wir liefern ein fertiges, produktives System – und bleiben auf Wunsch auch im laufenden Betrieb an Ihrer Seite.

So können Sie sich auf Ihr Kerngeschäft konzentrieren, während Ihre Zertifikatsprozesse sicher und automatisiert im Hintergrund laufen.

Genau deshalb gibt es unseren FREE-Plan: Sie starten kostenlos – mit der vollwertigen PKI- & CLM-Plattform, betrieben in Deutschland. Ideal für den Einstieg, limitiert auf 50 Zertifikate, aber ohne Setup-Kosten oder Vertragsbindung.

Made & Managed in Germany bedeutet: Ihre Daten bleiben in Deutschland, die Plattform ist revisionssicher und DSGVO-konform – auch im FREE-Plan.

Die sichere Verwahrung Ihrer privaten Schlüssel in zertifizierten Hardware Security Modulen (HSMs) ist bereits ab dem FREE-Plan enthalten – und ein essenzieller Schritt in Richtung echte Datensouveränität.

Wenn Ihr Bedarf wächst, sind Sie vorbereitet – mit einer Plattform, die Sie bereits kennen. Und einem Upgrade, das nahtlos funktioniert.

Ja, genau dafür ist unser FREE-Plan gemacht.

Viele Unternehmen starten mit wenigen Zertifikaten – der Bedarf wächst oft erst mit der Zeit. Mit dem FREE-Plan steigen Sie direkt ein: Sie nutzen die vollwertige Managed PKI & CLM-Plattform, betrieben in Deutschland – kostenlos, ohne Setup-Aufwand und limitiert auf 50 Zertifikate.

Sie automatisieren erste Prozesse, sammeln wertvolle Erfahrungen und sind bestens vorbereitet, wenn Ihre Anforderungen wachsen. Ein Upgrade ist jederzeit möglich – ohne Systemwechsel und ohne Datenverlust.

Schon vorhandene Zertifikate können Sie einfach ins CLM importieren – sie zählen nicht zu den 50 Zertifikaten im FREE-Plan.

Ja, aber aus einem gutem Grund.

Unser FREE-Plan ist bewusst so gestaltet, dass Sie ohne Hürden starten können: vollwertige Plattform, kein Setup-Aufwand, betrieben in Deutschland, kostenlos bis 50 Zertifikate. Damit erfüllen Sie bereits erste Anforderungen und sammeln wertvolle Erfahrungen.

Wenn Ihre PKI wächst oder gesetzliche Vorgaben (z. B. zum Schlüsselmanagement, Hardware Security Module) greifen, bieten wir faire, transparente Preise für Funktionen und Leistungen – inklusive zertifizierter Umgebung in Deutschland, persönlichem Support und echter Datensouveränität.

Kurz gesagt: Wir wollen Ihnen den Einstieg leicht machen – und Sie genau dann zuverlässig begleiten, wenn es wirklich darauf ankommt.

Genau dafür gibt es unseren ENTERPRISE-Plan. Wenn Sie komplexe Anforderungen haben – etwa mehrere PKIs, individuelle Betriebsmodelle, spezielle Algorithmen oder besonders hohe Sicherheitsvorgaben – bietet Ihnen der ENTERPRISE-Plan volle Flexibilität: mit exklusiver Infrastruktur, dediziertem HSM, unbegrenzter Zertifikatsanzahl, maßgeschneiderter Integration und optionalem 24/7-Support. Alles bleibt dabei Made & Managed in Germany – und auf Ihre Umgebung abgestimmt.

Microsoft PKI (AD CS)

- Besseres Certificate Lifecycle Management: Moderne PKI-Lösungen bieten umfassendere und automatisierte Tools für die Verwaltung des Lebenszyklus von Zertifikaten. Dies umfasst die Ausstellung, Erneuerung, Sperrung und Überwachung von Zertifikaten, was den Verwaltungsaufwand erheblich reduziert und die Sicherheit erhöht.

- Mehr Use-Cases mit weniger Aufwand: Eine modernere PKI kann vielfältigere Anwendungsfälle unterstützen, oft mit deutlich geringerem Aufwand. Dazu gehören unter anderem erweiterte Integrationen, Unterstützung für mobile Geräte, IoT-Sicherheit und Cloud-Umgebungen. Dies ermöglicht es Ihrem Unternehmen, flexibel auf neue Anforderungen und technologische Entwicklungen zu reagieren.

- Für Kunden, die eine Microsoft PKI (AD CS) im Einsatz haben, bieten sich zwei Optionen:

- Professional Paket: Ihre Microsoft PKI wird weiterhin betrieben. Das CLM verwaltet ebenfalls die zertifikatsbasierten Prozesse. Dies ermöglicht eine zentrale Verwaltung und Automatisierung von Zertifikaten, was die Effizienz und Sicherheit erhöht.

- Ultimate Paket: Wenn der CLM Autoenrollment Connector mit dem Ultimate Paket genutzt wird, kann die Microsoft PKI (AD CS) vollständig durch die MTG PKI ersetzt werden, ohne dass die Active Directory-basierten Prozesse geändert werden müssen. Dies bietet eine nahtlose Integration und ermöglicht es Ihnen, von den erweiterten Funktionen und der höheren Flexibilität der modernen PKI zu profitieren.

- Nutzen Sie ab sofort die zukunftssichere MTG PKI für ein breiteres Spektrum an Anwendungsszenarien innerhalb und außerhalb der Windows Welt.

- Behalten sie dabei alle etablierten und automatisierten Windowsprozesse für das Ausstellen, Erneuern und Bereitstellen von Zertifikaten im Microsoft Active Directory bei.

- Integrieren Sie zusätzlich eine Public CA für die Nutzung von öffentlichen Zertifikaten im Rahmen Ihrer automatisierten Windowsprozesse.

Die Microsoft CA (AD CS) kann bestimmte Zertifikate verwalten, jedoch ist der Umfang der weiteren Möglichkeiten begrenzt. Wer ein umfassendes Certificate Lifecycle Management (CLM) benötigt, sollte nach passenden Erweiterungen suchen, wie zum Beispiel unser Angebot.

Ein modernes CLM bietet zahlreiche Vorteile, darunter:

- Webbasierte User Self Services: Diese ermöglichen es Benutzern, Zertifikate selbstständig zu verwalten, was den Verwaltungsaufwand erheblich reduziert.

- Flexibel gestaltbare Certificate Policies: Diese erlauben eine präzise Anpassung der Zertifikatsrichtlinien an die spezifischen Anforderungen Ihres Unternehmens.

- Detaillierte Konfigurationsmöglichkeiten: Mit diesen können Rollen- und Rechteverteilungen exakt definiert werden, um den Sicherheitsanforderungen und Compliance-Vorgaben gerecht zu werden.

Mit einem modernen CLM können Sie also nicht nur den Lebenszyklus Ihrer Zertifikate effizienter verwalten, sondern auch die Sicherheit und Flexibilität Ihrer IT-Infrastruktur erheblich verbessern.

Das können wir nicht pauschal beantworten. Nach unserem Kenntnisstand unterstützen die AD CS (Active Directory Certificate Services) derzeit nicht die folgenden Schnittstellen:

- Enrollment over Secure Transport (EST)

- Automatic Certificate Management Environment (ACME) (es gibt jedoch Lösungen von Drittanbietern)

- Certificate Management Protocol (CMP)

- REST- oder SOAP-basierte Schnittstellen zur Zertifikatbeantragung sind ebenfalls nicht verfügbar

Es gibt auf dem Markt spezialisierte Anbieter, die diese Lücken mit zu lizenzierenden Bausteinen schließen können. Unser aktuelles 360° Managed PKI & CLM Angebot deckt jedoch alle oben genannten Bausteine ohne zusätzliche Mehrkosten in den beiden Paketen Professional und Ultimate ab.

Das bedeutet, dass Sie mit unserer Lösung eine umfassende Unterstützung für verschiedene Use-Cases erhalten, ohne sich um zusätzliche Kosten oder Kompatibilitätsprobleme kümmern zu müssen. So können Sie sicherstellen, dass Ihre PKI alle aktuellen und zukünftigen Anforderungen erfüllt.

Die Active Directory Certificate Services (AD CS) existieren im Wesentlichen (wenn auch unter anderem Namen) seit Windows NT 4.0. Die heute genutzte, auf Active Directory basierende Architektur wurde mit Windows 2000 Server eingeführt.

Die AD CS sind entsprechend gut in das Windows-Ökosystem integriert und genießen weiterhin weltweit große Beliebtheit in Unternehmen und Behörden jeder Größenordnung. Diese langjährige Integration und weit verbreitete Nutzung spricht für die Zuverlässigkeit und Stabilität der Microsoft PKI (AD CS).

Allerdings bedeutet dies auch, dass die grundlegende Technologie und einige der implementierten Protokolle nicht die neuesten Innovationen und Sicherheitsstandards reflektieren. Um modernen Sicherheitsanforderungen gerecht zu werden und von den neuesten Entwicklungen in der Kryptographie und PKI-Technologie zu profitieren, kann die Ergänzung oder der Ersatz durch eine modernere PKI-Lösung sinnvoll sein.

Eine moderne PKI bietet nicht nur höhere Sicherheit und bessere Automatisierungsfunktionen, sondern auch umfassendere Unterstützung für aktuelle und zukünftige Anwendungsfälle in hybriden und cloudbasierten Umgebungen.

Nein. Bei den Active Directory Certificate Services (AD CS) ist es erforderlich, pro logischer Zertifizierungsstelle eine komplette Windows Server Instanz zu betreiben. Je nach Unternehmensgröße kann es durchaus sinnvoll sein, Zertifizierungsstellen nach Einsatzzweck zu trennen und zu begrenzen.

Außerdem gibt es häufig mehrere Active Directory-Umgebungen und Zertifizierungsstellen-Hierarchien. Dies führt zwangsläufig zu einer höheren Anzahl von Zertifizierungsstellen-Servern, die alle verwaltet, gehärtet, aktualisiert, gepflegt und finanziert werden müssen.

Aus Sicht der PKI-Technologie ist es jedoch problemlos möglich, mehrere Zertifizierungsstellen auf dem gleichen Server zu betreiben und so Kosten zu sparen. Führende PKI-Spezialisten ermöglichen dies heutzutage problemlos. Durch den Einsatz moderner PKI-Lösungen können Sie die Anzahl der benötigten Serverinstanzen reduzieren, die Verwaltung vereinfachen und die Betriebskosten senken.

Ja, die Zertifikatvorlagen werden im Active Directory gespeichert. Allerdings gibt es einige Einschränkungen:

- Automatische Erstellung und Bearbeitung: Es existiert keine offizielle Methode zur automatischen Erstellung und Bearbeitung von Zertifikatvorlagen. Dies bedeutet, dass Änderungen manuell durchgeführt werden müssen, was zeitaufwendig und fehleranfällig sein kann.

- Globale Konfiguration: Die Konfiguration der Zertifikatvorlagen wirkt sich global auf alle ausgestellten Zertifikate einer bestimmten Zertifizierungsstelle aus. Wenn eine differenzierte Handhabung erforderlich ist, muss eine zusätzliche Zertifizierungsstelle eingerichtet werden.

- Zusätzliche Ressourcen: Die Einrichtung zusätzlicher Zertifizierungsstellen erfordert die Bereitstellung weiterer Windows-Server, was zusätzliche Kosten und administrativen Aufwand verursacht.

Moderne PKI-Lösungen bieten hier deutlich mehr Flexibilität und Automatisierungsmöglichkeiten. Sie ermöglichen eine feinere Granularität bei der Verwaltung von Zertifikatsrichtlinien und -vorlagen und unterstützen automatische Prozesse zur Erstellung und Verwaltung. Dies reduziert den Verwaltungsaufwand erheblich und minimiert das Risiko von Fehlern. Durch den Einsatz einer modernen PKI können Sie somit nicht nur die Integration und Verwaltung von Zertifikaten optimieren, sondern auch die Betriebskosten senken und die Effizienz Ihrer IT-Infrastruktur steigern.

Wenn Änderungen an der Konfiguration einer Zertifizierungsstelle vorgenommen werden, erfordert dies einen Neustart des Dienstes. Dies hat zur Folge, dass die Verfügbarkeit der Zertifizierungsstelle vorübergehend unterbrochen wird.

Diese Unterbrechung kann kritisch sein, insbesondere wenn die Zertifizierungsstelle häufig verwendet wird oder wenn die Änderungen während wichtiger Betriebszeiten vorgenommen werden müssen. Moderne PKI-Lösungen bieten hier Vorteile durch Features wie:

- Keine Neustarts erforderlich: Viele moderne PKI-Systeme ermöglichen es, Konfigurationsänderungen vorzunehmen, ohne dass ein Neustart des Dienstes erforderlich ist. Dies minimiert Ausfallzeiten und gewährleistet eine kontinuierliche Verfügbarkeit.

- Redundante Konfiguration: Einige Lösungen bieten die Möglichkeit, Änderungen auf einer redundanten Instanz vorzunehmen und zu testen, bevor sie live geschaltet werden. Dies gewährleistet, dass die Hauptinstanz weiterhin verfügbar bleibt.

- Automatisierte Rollbacks: Im Falle eines Fehlers können moderne PKI-Systeme automatische Rollbacks auf die vorherige Konfiguration durchführen, um schnell zur vollen Funktionalität zurückzukehren.

Durch den Einsatz einer modernen PKI-Lösung können Sie somit die Verfügbarkeit Ihrer Zertifizierungsdienste maximieren und gleichzeitig die Flexibilität und Effizienz bei der Verwaltung und Konfiguration Ihrer PKI-Infrastruktur erhöhen.

Mit dem CLM Autoenrollment Connector haben Sie eine Verbindung von ihrer 360° Managed PKI & CLM zum Microsoft Active Directory. Damit können Sie mit wenig Aufwand Ihre Microsoft PKI (ADCS) ersetzen!

- Nutzen Sie ab sofort die zukunftssichere MTG PKI für ein breiteres Spektrum an Anwendungsszenarien innerhalb und außerhalb der Windows Welt.

- Behalten sie dabei alle etablierten und automatisierten Windowsprozesse für das Ausstellen, Erneuern und Bereitstellen von Zertifikaten im Microsoft Active Directory bei.

- Integrieren Sie zusätzlich eine Public CA für die Nutzung von öffentlichen Zertifikaten im Rahmen Ihrer automatisierten Windowsprozesse.

Die Einführung der Autoenrollment Komponente hängt stark davon ab, welches Anwendungsszenario beim Kunden vorliegt. Darum sind vor Nutzung zahlreiche Beistellleistungen auf Kundenseite notwendig. MTG unterstützt bei Bedarf bei der Integration der Microsoft PKI zur MTG PKI.

Für die einfachere Integration kann auf Wunsch ein Test-Simulator bereitgestellt werden, der lokal installiert wird, um alle Optionen zu testen. Der Simulator ist eine Java Anwendung die eine einfache PKI simuliert. Das hilft erheblich, um die MS Integration von dem Autoenrollment Connector autark zu testen.

Eine wesentliche Schnittstelle zur Zertifikatbeantragung bei ADCS ist die RPC/DCOM bzw. MS-WCCE, die jedoch proprietär ist und eher für On-Premise-Umgebungen sowie kaum für die Cloud-native Welt optimiert ist. Diese Schnittstelle ist auf Active Directory Authentisierungsverfahren beschränkt. Als wesentliche Schnittstelle steht SCEP zur Verfügung, die jedoch in vielen Fällen zu erhöhtem Aufwand führt, um bestimmte Automatisierungsprozesse umzusetzen.

Nach unserem Kenntnisstand unterstützen die ADCS derzeit nicht die folgenden wichtigen Schnittstellen:

- Enrollment over Secure Transport (EST)

- Automatic Certificate Management Environment (ACME) (es gibt jedoch Lösungen von Drittanbietern)

- Certificate Management Protocol (CMP)

- REST- oder SOAP-basierte Schnittstellen zur Zertifikatbeantragung sind ebenfalls nicht verfügbar

Es gibt spezialisierte Anbieter auf dem Markt, die diese Lücken mit lizenzierbaren Bausteinen schließen können. Unser aktuelles 360° Managed PKI & CLM Angebot deckt alle oben genannten Schnittstellen und Funktionen ohne zusätzliche Mehrkosten in den Paketen Professional und Ultimate ab.

Diese moderne PKI-Lösung ermöglicht Ihnen die Nutzung gängiger Schnittstellen und unterstützt die Automatisierung und Integration in verschiedene IT-Umgebungen, einschließlich Cloud-Services, was Ihre Flexibilität und Effizienz erheblich steigern kann.

Der Registrierungsdienst für Netzwerkgeräte (NDES) weist mehrere Einschränkungen auf, die bei der Implementierung und Nutzung berücksichtigt werden sollten:

- Fehlende Richtliniendefinition: NDES erlaubt keine Definition von spezifischen Richtlinien für Zertifikatbeantragungen. Dies bedeutet, dass jede Kombination aus Zertifizierungsstelle, Zertifikatvorlage und Passwortrichtlinie individuell konfiguriert werden muss.

- Separate Server-Instanzen: Jede Kombination aus Zertifizierungsstelle, Zertifikatvorlage und Passwortrichtlinie erfordert eine eigene, kostenpflichtige Windows-Server-Instanz. Dies kann zu erheblichen zusätzlichen Kosten und administrativem Aufwand führen.

- Keine Hochverfügbarkeit: Hochverfügbarkeit ist mit NDES nicht möglich, da es keinen Replikationsmechanismus für Einmalkennwörter gibt. Ein Ausfall des Servers würde daher zu einer Unterbrechung der Zertifikatdienste führen.

- Veraltete CSP-Schnittstellen: NDES verwendet veraltete Cryptographic Service Provider (CSP)-Schnittstellen, was die Nutzung moderner kryptografischer Verfahren und Technologien einschränkt.

- Keine Unterstützung für elliptische Kurven: NDES unterstützt keine elliptischen Kurven, die in vielen modernen kryptografischen Anwendungen verwendet werden. Dies kann die Sicherheit und Effizienz Ihrer PKI beeinträchtigen.

Für eine moderne und zukunftssichere PKI-Implementierung sollten Sie daher in Erwägung ziehen, alternative Lösungen zu prüfen, die diese Einschränkungen nicht aufweisen. Moderne PKI-Lösungen bieten umfangreichere Funktionen, bessere Skalierbarkeit, Hochverfügbarkeitsoptionen und Unterstützung für aktuelle kryptografische Standards, einschließlich elliptischer Kurven.

Da die Zertifizierungsstellen-Server Mitglieder des Active Directory sind, können sie auf vielfältige Weise kompromittiert werden, etwa durch Gruppenrichtlinien, Anmeldung von unberechtigten Konten mit Administrator-Rechten oder kompromittierte Dienstkonten.

Das Gleiche gilt für die Sperrlistenveröffentlichung und die Beantragung der OCSP-Antwortsignaturzertifikate. Diese werden mit den Active Directory-Mechanismen authentifiziert. Sicherheitskritische Sperrlisten- und OCSP-Server, die oft mit dem Internet verbunden sind, befinden sich daher in der Regel in derselben Active Directory-Gesamtstruktur wie die Zertifizierungsstellen und werden häufig auch mit denselben Konten administriert. Dadurch besteht ein erhöhtes Risiko, dass eine Kompromittierung eines Sperrlisten- oder OCSP-Servers auch die Zertifizierungsstellen gefährdet.

Moderne PKI-Lösungen bieten hier erweiterte Sicherheitsmechanismen, um diese Risiken zu minimieren. Dazu gehören:

- Isolierte Umgebungen: OCSP-Responder und Sperrlistenserver können in isolierten Umgebungen betrieben werden, die von den Zertifizierungsstellen getrennt sind, um die Ausbreitung von Kompromittierungen zu verhindern.

- Stärkere Authentifizierungsmechanismen: Der Einsatz von Multi-Faktor-Authentifizierung und rollenbasierter Zugriffskontrolle reduziert das Risiko unberechtigter Zugriffe.

- Regelmäßige Sicherheitsüberprüfungen: Regelmäßige Audits und Sicherheitsüberprüfungen können helfen, potenzielle Schwachstellen frühzeitig zu erkennen und zu beheben.

Durch den Einsatz moderner PKI-Technologien und Best Practices können Sie die Sicherheit und Zuverlässigkeit Ihrer OCSP-Responder und Zertifizierungsstellen deutlich erhöhen.

Der Schutz des Zugangs zu Ihrem Active Directory (AD) ist besonders wichtig, wenn Sie die MTG PKI zusammen mit dem MS AD Gateway nutzen. Hier sind einige Maßnahmen, die Sie ergreifen können, um die Sicherheit zu erhöhen:

- VPN (Virtual Private Network): Nutzen Sie ein VPN, um eine sichere und verschlüsselte Verbindung für den Zugang zu Ihrem Netzwerk und Ihrem AD zu gewährleisten. Dies ist eine grundlegende Maßnahme, um unbefugten Zugriff zu verhindern.

- Multi-Faktor-Authentifizierung (MFA): Implementieren Sie MFA für alle Benutzer, die auf das AD zugreifen. Dies stellt sicher, dass zusätzlich zum Passwort ein weiterer Identitätsnachweis erforderlich ist, was die Sicherheit erheblich erhöht.

- Network Access Control (NAC): Setzen Sie NAC ein, um den Zugang zum Netzwerk basierend auf Benutzerrollen, Gerätetypen und anderen Kriterien zu kontrollieren. NAC hilft dabei, nur autorisierten Geräten und Benutzern Zugang zu gewähren.

- Segmentierung und Mikrosegmentierung: Teilen Sie Ihr Netzwerk in kleinere, isolierte Segmente auf. Dadurch wird der Zugriff auf das AD auf bestimmte Netzwerksegmente beschränkt und die Ausbreitung potenzieller Bedrohungen minimiert.

- Least Privilege Prinzip: Stellen Sie sicher, dass Benutzer nur die minimal erforderlichen Rechte haben, die sie für ihre Aufgaben benötigen. Dies verringert das Risiko von Insider-Bedrohungen und unbeabsichtigten Fehlern.

- Überwachung und Protokollierung: Implementieren Sie umfassende Überwachungs- und Protokollierungsmechanismen, um ungewöhnliche Aktivitäten frühzeitig zu erkennen und darauf reagieren zu können. Nutzen Sie SIEM (Security Information and Event Management)-Lösungen zur Analyse und Verwaltung von Protokollen.

- Hardened AD Servers: Sichern Sie Ihre AD-Server durch spezielle Härtungsmaßnahmen. Dazu gehört das Entfernen unnötiger Dienste, regelmäßige Sicherheitsupdates, und die Verwendung sicherer Konfigurationsstandards.

Durch die Kombination dieser Maßnahmen können Sie den Zugang zu Ihrem Active Directory wirksam schützen und die Sicherheit Ihrer gesamten IT-Infrastruktur erheblich verbessern.

Ja, das ist ohne Probleme möglich.

Die „Key Storage Provider“ Schnittstelle ist nicht dafür ausgelegt, mit Netzwerk-Appliances zu arbeiten. Wenn beispielsweise ein Netzwerk-Hardware-Sicherheitsmodul (HSM) verwendet wird und die Verbindung zu diesem kurzzeitig unterbrochen wird, kann der Zertifizierungsstellen-Dienst den privaten Schlüssel der Zertifizierungsstelle nicht mehr nutzen. Dies führt zu mehreren Problemen:

- Fehlgeschlagene Zertifikatanträge: Da der Zertifizierungsstellen-Dienst den privaten Schlüssel nicht mehr nutzen kann, schlagen alle Zertifikatanträge fehl, bis die Verbindung wiederhergestellt und der Dienst neu gestartet wird.

- Sperrlisten-Erstellung: Sperrlisten können ebenfalls nicht mehr erstellt werden, was die Verwaltung und Durchsetzung der Zertifikatsperrungen beeinträchtigt.

Microsoft Cloud PKI Intune

Stand heute ist die Microsoft Cloud PKI eine Lösung, die einen einzigen Use-Case bedienen soll, nämlich die Zuweisung bzw. Erneuerung und Verteilung von Zertifikaten an über Intune verwaltete Geräte. Diese müssen SCEP und PKCS#7 unterstützen, über das die Zertifikate verteilt werden. Die Spanne an Gerätetypen, die man über Intune verwalten kann, ist also begrenzt (z. B. keine Server oder Netzwerkgeräte). Ob in Zukunft eine Erweiterung der Möglichkeiten geplant ist, ist uns aktuell nicht bekannt.

Der gesamte Dienst mit all seinen Komponenten und Funktionen läuft in der Cloud. Es gibt keinerlei Komponenten, die On-Premise laufen müssen oder vorausgesetzt werden. Damit ist es eine geeignete Lösung für native Cloud-Kunden, die selbst keinerlei IT mehr im Hause haben und begrenzte Funktionen in Sachen Zertifikate erwarten. So können beispielsweise keine SSL/TLS oder SMIME Zertifikate ausgestellt werden, oder Zertifikate für nicht in Intune verwaltete Systeme. Es ist zudem nicht möglich, Zertifikate zu exportieren, um sie an anderen Systemen zu verwenden.

Man kann maximal zwei Stufen der PKI erzeugen, z. B. eine Root-CA und eine Ebene für Issuing-CAs. Es wäre aber möglich, die Root-CA im eigenen Hause zu haben (BYOCA) und die Issuing-CA bei Microsoft zu erzeugen. Aktuell ist eine weitere Begrenzung, dass maximal 6 CAs erstellt werden können, eine vorhandene zudem nicht mehr selbst gelöscht werden kann. Müsste man das tun, müsste man einen Support-Call bei Microsoft öffnen. Auch in Hinsicht auf die Richtlinien ist die aktuelle Lösung limitiert. Es kann nur eine Richtlinie für die Zertifikate erzeugt werden und diese gilt für alle auszustellenden Zertifikate. Sobald hier Änderungen vorgenommen werden (z. B. Verschlüsselungs- oder Hash-Algorithmen, oder Schlüssellängen), würden alle Zertifikate neu erzeugt und ausgerollt.

Die CA kann aktuell RSA Key mit einer Länge von 2048, 3072 oder 4096 erstellen. Die Hash-Algorithmen umfassen SHA-256, SHA-384 und SHA-512. Das ist aktuell ausreichend. Technologien wie Elliptic curve sind nicht verfügbar.

Ja, aber eingeschränkt auf den einzigen Use-Case: die Zuweisung bzw. Erneuerung und Verteilung von Zertifikaten an über Intune verwaltete Geräte. Da Microsoft mit der Cloud PKI (AD CS) nichts anderes bedienen kann als über Intune verwaltete Geräte, die das SCEP Profil unterstützen, ist ein CLM in gewisser Weise automatisch gegeben. Zertifikate werden automatisch erstellt, verteilt und erneuert. Eine Benutzeraktion ist nicht erforderlich und es kann keine abgelaufenen (und vergessenen) Zertifikate geben. Über den in der Cloud PKI definierten Use-Case hinaus können keine Zertifikate erstellt oder verteilt werden, deshalb ist auch für diesen Anwendungsfall kein weiteres CLM notwendig.

Aktuell werden die Schlüssel über Azure HSM abgebildet, für die man kein Azure-Abo benötigt. Eine Nutzung von Drittanbieter HSM ist aktuell nicht möglich.

Nein, weil es sich bei der Cloud PKI nicht um einen Nachfolger von AD CS handelt, es ist ein Dienst für die Erstellung und Verteilung von Zertifikaten für exakt einen Use-Case, nämlich Geräte, die über Intune verwaltet werden.

Beratung & Support

Ja, wie haben ein Partner-Netzwerk an Beratern, von denen Sie umfassenden Support – von Anfang an und über den gesamten Lebenszyklus Ihrer PKI-Lösung hinweg bekommen können. Wir vermitteln Sie gerne weiter.

Unsere Lösung wird kontinuierlich weiterentwickelt und um innovative Funktionen ergänzt. Das CLM ist so gestaltet, dass es alle zentralen PKI-Prozesse in Ihrem Unternehmen effizient abdeckt. Auch wenn Sie zunächst mit einer spezifischen Konfiguration und ausgewählten Anwendungsfällen starten, haben Sie jederzeit die Flexibilität, selbst neue Prozesse und Use-Cases einzuführen. Auf Wunsch stehen Ihnen unsere PKI-Experten zur Seite und unterstützen Sie bei der Implementierung weiterer Anwendungsfälle.

Die Einführung und der Betrieb einer PKI im eigenen Rechenzentrum sind zweifellos anspruchsvolle und komplexe Aufgaben, besonders wenn spezielle Anwendungsfälle und individuelle Anpassungen gefragt sind. In vielen Fällen ist der Eigenbetrieb einer PKI jedoch nicht die beste Lösung. Hier kommt unsere 360° Managed PKI & CLM ins Spiel – eine schlüsselfertige Alternative, die deutlich weniger Aufwand in der Planung, Implementierung und im laufenden Betrieb erfordert.

Mit unserer 360° Managed PKI & CLM können Sie schneller durchstarten und sich von der Last befreien, komplexe Themen wie Konfiguration, Backup-Strategien, Ausfallsicherheit, Zugangskontrollen und Berechtigungsverwaltung eigenständig zu managen. All das übernehmen wir als Ihr zuverlässiger Dienstleister. Wir stellen Ihnen nicht nur die notwendige Infrastruktur zur Verfügung, sondern bieten auch maximale Flexibilität bei neuen Anforderungen. Software- und Sicherheitsupdates, sowie Anpassungen an immer strengere Verschlüsselungsrichtlinien, gehören selbstverständlich zu unserem Leistungsportfolio. So müssen Sie kein zusätzliches Know-how im Bereich PKI und IT-Security aufbauen.

Ihre 360° Managed PKI & CLM wird individuell für Ihr Unternehmen eingerichtet und bildet die komplette Vertrauenskette von der Root-CA über Sub-CAs bis hin zu den Anwenderzertifikaten ab. Höchste Skalierbarkeit und der Schutz Ihrer Schlüssel nach den neuesten technischen Standards sind dabei garantiert. Zudem bieten wir die Möglichkeit, bei Bedarf öffentliche Zertifikate über eine oder mehrere angebundene Public-CAs zu beziehen – ideal zum Beispiel für die externe Verifizierbarkeit öffentlicher E-Mail-Zertifikate.

Ein zentrales Element unseres Angebots ist das CLM (Certificate Lifecycle Management), das in keiner modernen PKI-Lösung fehlen sollte. Besonders bei der Wahl eines Managed PKI-Anbieters spielen die Aspekte Datenspeicherung und die Einhaltung aller relevanten Sicherheitsvorgaben eine entscheidende Rolle. Hier ist die Gewährleistung des Datenschutzes nach DSGVO-Vorgaben essentiell, insbesondere für den öffentlichen Sektor, der unter besonderer Beobachtung steht.

Mit unserer 360° Managed PKI & CLM können Sie sich auf einen vertrauenswürdigen Anbieter aus Deutschland verlassen, der Ihnen rechtssichere Rahmenbedingungen bietet und einen umfassenden Schutz Ihrer sensiblen Daten garantiert.

Leitfaden zur Einführung einer Public-Key-Infrastructure-Lösung – egovernment.de

Migration & Integration

Aktuell können Sie die Microsoft PKI mit der 360° Managed PKI & CLM ersetzen. Sie können aber auch ihre Microsoft PKI erst mal weiter betreiben, aber binden nur das CLM an. Dadurch ist die Nutzung von einer bestehenden Microsoft CA auch für weitere nicht-Windows Use Cases möglich, wie zum Beispiel die Ausstellung von Linux Server Zertifikaten über ACME.

Für Kunden die eine Microsoft PKI im Einsatz haben, ergeben sich also zwei Optionen:

- Microsoft PKI (ADCS) wird nur angebunden und weiterbetrieben, aber alle zertifikatsbasierten Prozesse werden über das CLM verwaltet.

- Microsoft PKI (ADCS) wird migriert zu unserer CA: Mit dem Autoenrollment Connector kann die Microsoft PKI vollständig durch die MTG PKI ersetzt werden, ohne dass die Active Directory-basierten Prozesse geändert werden müssen.

Ja, können Sie. Die Anbindung ist kein Problem.

Grundsätzlich können auch externe private CAs an das CLM angebunden werden. Aktuell ist das aber nur mit der Microsoft CA (AD CS) möglich.

Öffentliche Zertifikate werden für die gesicherte Kommunikation mit externen Entitäten benötigt. Man kann grundsätzlich alle vorhandenen Public Zertifikate in das CLM importieren. Möchte man die Beantragung, den Import und den Betrieb mit dem CLM vereinfachen ist die technische Anbindung an das CLM empfehlenswert. Aktuell ist das mit der Public CA von GlobalSign möglich. Auch für ausgewählte Sectigo Zertifikate, die über die PSW Group bezogen werden, ist dies möglich. Auf Anfrage können wir Ihnen mitteilen, welche weiteren Public-CA Anbieter in Zukunft angebunden werden.

Die Anbindung an die Kundenumgebung erfolgt über sichere Zugriffsmechanismen.

Bei der Verwendung bestimmter Automatisierungsschnittstellen, wie etwa ACME oder dem Autoenrollment Connector, ist ein Site-2-Site VPN zwischen der Kundenumgebung und der kundenindividuellen MPKI-Instanz aus Sicherheitsgründen geboten.

Die GUI sowie die Komponenten und Automatisierungsschnittstellen sind per http erreichbar. Die Verbindungen sind dabei grundsätzlich über TLS abgesichert. Eine Einschränkung des Zugriffs auf die URLs ist möglich.

Schnittstellen & Automatisierung

Automatic Certificate Management Environment – Protokoll zur automatischen Prüfung der Inhaberschaft einer Internet-Domain und Ausstellung von Zertifikaten für Web Server.

MTG Doku: ACME

Simple Certificate Enrollment Protocol – Protokoll zur Bereitstellung digitaler Zertifikate, hauptsächlich für Netzwerkgeräte.

MTG Doku: SCEP

Enrollment over Secure Transport – Zertifikatsmanagementprotokoll.

MTG Doku: EST

Certificate Management Protocol – Protokoll zum Management von X.509 Zertifikaten.

MTG Doku: CMP

REST API des Certificate Lifecycle Managers.

MTG Doku: REST API

Mehr Flexibilität und Konfigurierbarkeit bei der automatischen Ausstellung von Zertifikaten wird durch den CLI-Client ermöglicht.

MTG Doku: ERS CLI

Zertifizierungen

Das gesamte modulare Serviceportfolio von DARZ ist seit 2015 nach ISO 27001 zertifiziert. Die Besonderheit dieser Zertifizierung liegt in der Beurteilung des Gesamtunternehmens. Neben dem RZ-Bereich wurden Cloud Leistungen, Managed Services und Projekt-Management bis zu den eigenen Mitarbeitern sowie Lieferanten, also die gesamten Geschäftsbereiche, ausgezeichnet. Damit lässt DARZ keinen Bereich offen für Ausnahmen. Eindeutig definierte, effiziente und trotzdem flexible Prozesse wurden in Verfahrensanweisungen festgehalten und sind damit unternehmensweit gültig und nachvollziehbar dokumentiert. Dadurch erfüllt die DARZ auch sämtliche GxP Richtlinien.

MTG entwickelt und vertreibt innovative IT Security-Softwarelösungen mit hohem Anspruch an Vertraulichkeit, Integrität und Verfügbarkeit. Die Erfüllung dieser Schutzziele der Informationssicherheit ist unser selbstverständlicher Qualitätsanspruch. Seit März 2017 ist das gesamte Unternehmen nach ISO/IEC 27001 zertifiziert.

BSI C5 ist ein vom Bundesamt für Sicherheit in der Informationstechnik veröffentlichter Kriterienkatalog mit Mindestanforderungen an sicheres Cloud-Computing. DARZ erfüllt seit 2024 diese Anforderungen.

Die DARZ GmbH hat in 2024 ihre Testierung auf BASIS der Cloud Computing C5 Typ 1 (Dokumentenprüfung) durchgeführt und nunmehr in 2025 noch ein Level erhöht auf Cloud Computing C5 Typ 2 (Wirksamkeitsprüfung). Die MPKI Lösung wurde somit auf die Anforderungen des BSI Cloud Computing Compliance Criteria Catalogue überprüft.

Die Zertifizierung nach der Technischen Richtlinie TR-03145 ist die rechtliche Grundlage für den Betrieb von Smart Metering Lösungen (SM-PKI), TSE Cloud Lösungen (TSE-PKI) und Unternehmens PKI. Die DARZ hat dieses Zertifikat seit 2018 inne.

Das Rechenzentrum der DARZ am Standort Darmstadt ist seit 2016 durch die TÜV Rheinland Cert GmbH als „Reliable Data Center Cat lll“ zertifiziert. In 2021 haben wir diese Zertifizierung durch die höhere Zertifizierung nach DIN EN50600 Cat lll ersetzt. Die DIN EN 50600 stellt die erste europaweit länderübergreifende Norm dar, die mit einem ganzheitlichen Ansatz umfassende Vorgaben für die Planung, den Neubau und den Betrieb eines Rechenzentrums macht. Sie definiert Anforderungen für die Planung der Gewerke Baukonstruktion, Elektroversorgung, Klimatisierung, Verkabelung, Sicherheitssysteme und legt Kriterien für den Betrieb von Rechenzentren fest.

Die DARZ GmbH ist seit vielen Jahren Partner von Veeam und hat auch in 2023 erneut die offizielle ProPartner Zertifizierung, welche bis zum 31. Dezember 2023 gültig ist, erhalten.

Die DARZ GmbH bezieht seit mehreren Jahren Ökostrom und möchte damit ihren Teil zur Nachhaltigkeit und Klimawende Deutschlands beitragen.

Die kundenspezifischen Signing Keys der MTG CA werden über ein nShield Hardware Security Modul der Firma Entrust abgesichert. Es gibt jeweils ein HSM an den Standorten Darmstadt und Frankfurt, die über einen RFS-Server (RFS = Remote File System) geclustert sind. Entrust nShield Connect HSMs sind zertifiziert nach FIPS 140-2 Level 3 und Common Criteria EAL4+ (EN 419 221-5).

Use Cases

Digitale Zertifikate ermöglichen eine starke, vertrauenswürdige Authentifizierung, da sie nicht nur auf einem Passwort basieren, sondern zusätzlich den Besitz eines privaten Schlüssels voraussetzen. In modernen Unternehmensnetzwerken werden sie eingesetzt, um Benutzer und Geräte eindeutig zu identifizieren – etwa Windows-Computer, mobile Endgeräte, Netzwerkkomponenten oder IoT-Geräte.

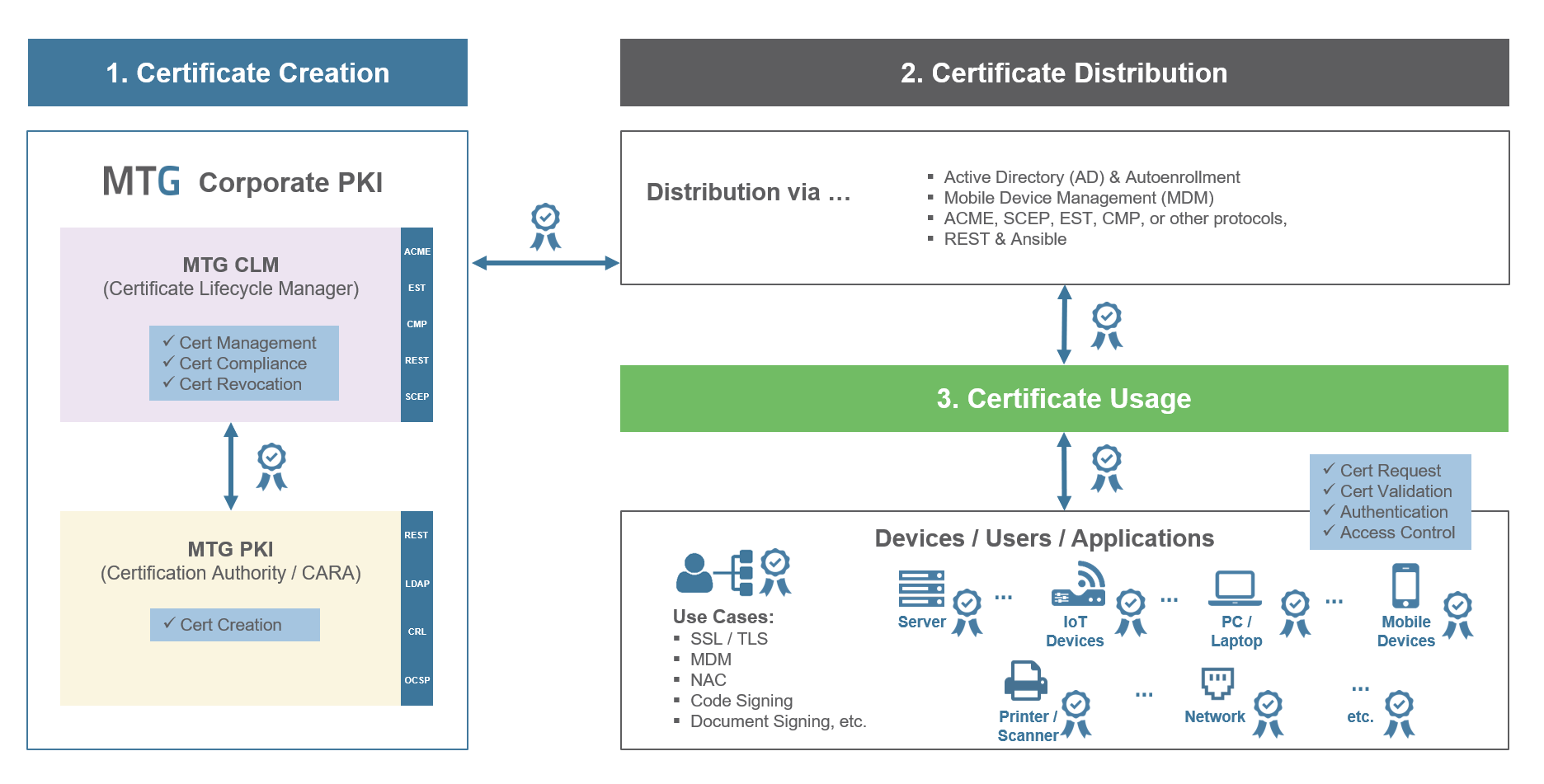

Um Zertifikate im Unternehmenskontext sicher und effizient nutzen zu können, lassen sich die damit verbundenen Aufgaben in drei thematische Blöcke gliedern: Certificate Creation, Certificate Distribution und Certificate Usage. Diese Bereiche stehen nicht notwendigerweise in zeitlicher Abfolge, sondern beschreiben verschiedene Verantwortlichkeiten innerhalb einer PKI-basierten Infrastruktur.

Im Bereich Certificate Creation erfolgt die Erstellung und Verwaltung der Zertifikate über eine Zertifizierungsstelle (CA), häufig gesteuert durch ein Certificate Lifecycle Management (CLM). Dieses kümmert sich unter anderem um die Ausstellung, Verlängerung und den Widerruf von Zertifikaten.

Unter Certificate Distribution versteht man die sichere und kontrollierte Verteilung der Zertifikate an die entsprechenden Endpunkte im Unternehmen. In Microsoft-Umgebungen wird dies beispielsweise über Active Directory Autoenrollment umgesetzt, sodass Benutzerzertifikate automatisiert und ohne manuelle Eingriffe ausgerollt werden können.

Die eigentliche Verwendung erfolgt im Block Certificate Usage. Hier werden die ausgestellten Zertifikate aktiv eingesetzt – etwa zur Authentifizierung beim Zugriff auf Netzwerkressourcen. Ein typisches Beispiel dafür ist Network Access Control (NAC). In diesem Szenario müssen Endgeräte wie Laptops, Smartphones oder Drucker beim Verbindungsaufbau ein gültiges Zertifikat vorweisen, um über LAN oder WLAN Zugang zum Unternehmensnetz zu erhalten. Die Authentifizierung erfolgt dabei über einen RADIUS-Server, der das Zertifikat prüft und dem Netzeingangspunkt (z. B. Switch oder Access Point) bei erfolgreicher Prüfung den Zugriff freigibt.

Wichtig ist hier die Abgrenzung zwischen Anwendung und Zertifikatsinfrastruktur: Die NAC-Lösung selbst gehört nicht zur PKI, sondern nutzt die von der PKI bereitgestellten Zertifikate als technisches Mittel zur Absicherung des Netzwerks. Wenn vom „Use Case NAC“ gesprochen wird, ist damit also nicht die NAC-Anwendung selbst gemeint, sondern die Verwendung von Zertifikaten innerhalb dieses Anwendungsszenarios.

Digitale Zertifikate bieten eine deutlich höhere Sicherheit als klassische Passwörter, da sie auf dem Besitz eines privaten Schlüssels basieren, der zum Zertifikat gehört. Sie ermöglichen eine zuverlässige Authentifizierung und Autorisierung von Benutzern und Geräten in Unternehmensnetzwerken – etwa bei der Anmeldung von Windows-Benutzern, Computern oder mobilen Geräten sowie bei der Einbindung von Netzwerkkomponenten wie Firewalls, Switches oder IoT-Geräten.

Besonders häufig kommen zertifikatsbasierte Verfahren in Microsoft-Umgebungen zum Einsatz. Das Active Directory (AD) dient hier als zentrale Plattform für die Verwaltung von Identitäten, Zugriffsrechten und Richtlinien. In Kombination mit einem Authentifizierungsserver wie RADIUS kann das AD beispielsweise sicherstellen, dass nur Benutzer oder Geräte mit einem gültigen Zertifikat Zugriff auf bestimmte Netzwerkbereiche – etwa ein WLAN – erhalten. Die Zertifikate werden dabei meist automatisiert über Autoenrollment bereitgestellt, was die Verwaltung erheblich vereinfacht und gleichzeitig ein hohes Maß an Sicherheit gewährleistet.

In Virtual Private Networks (VPNs) kommen digitale Zertifikate zum Einsatz, um die Identität der kommunizierenden Parteien eindeutig zu authentifizieren und eine verschlüsselte Verbindung über unsichere Netzwerke – etwa das Internet – sicher aufzubauen. Das ist besonders wichtig, wenn Mitarbeitende aus dem Homeoffice oder unterwegs auf interne Unternehmensressourcen zugreifen.

Auch die sichere Kopplung mehrerer Unternehmensstandorte über ein VPN lässt sich durch zertifikatsbasierte Authentifizierung zuverlässig absichern. Im Vergleich zu herkömmlichen Methoden wie Benutzername und Passwort bieten Zertifikate ein höheres Maß an Sicherheit, da sie auf asymmetrischer Kryptografie und dem Besitz eines privaten Schlüssels beruhen.

Darüber hinaus erleichtert der Einsatz von Zertifikaten die Verwaltung und Skalierung des VPN-Dienstes: Sie lassen sich automatisiert verteilen, zentral verwalten und problemlos auch in größeren Umgebungen mit vielen Geräten oder Benutzerkonten einsetzen.

Network Access Control (NAC) nutzt digitale Zertifikate, um sicherzustellen, dass nur autorisierte Endgeräte Zugriff auf die Unternehmensnetzwerkinfrastruktur erhalten. Dabei handelt es sich um Geräte wie PCs, Laptops, Drucker oder mobile Endgeräte, die sich mit dem lokalen Netzwerk (LAN oder WLAN) verbinden möchten.

Bevor ein Gerät Zugang erhält, muss es sich zunächst mit einem gültigen digitalen Zertifikat am Netzeingangspunkt – etwa einem Switch oder WLAN-Access Point – authentifizieren. Dieser leitet die Anfrage an einen RADIUS-Server weiter, der die Gültigkeit des Zertifikats prüft. Erst nach erfolgreicher Authentifizierung wird dem Gerät der Zugang zum Netzwerk gewährt.

Dieses Verfahren erhöht die Netzwerksicherheit erheblich, da es verhindert, dass unbekannte oder nicht vertrauenswürdige Geräte Zugriff auf interne Ressourcen erhalten – selbst wenn physischer Zugang zum Netzwerk besteht.

E-Mail-Zertifikate spielen eine zentrale Rolle beim Schutz der elektronischen Kommunikation innerhalb eines Unternehmens und im Austausch mit externen Partnern. Sie ermöglichen es, E-Mails digital zu signieren, wodurch sichergestellt wird, dass die Nachricht tatsächlich vom angegebenen Absender stammt und auf dem Übertragungsweg nicht verändert wurde.

Darüber hinaus können E-Mails mit Hilfe von Zertifikaten verschlüsselt werden, um sensible Inhalte vor unbefugtem Zugriff zu schützen – etwa bei der Übertragung über das öffentliche Internet. So lässt sich verhindern, dass vertrauliche Informationen wie personenbezogene Daten, Verträge oder interne Dokumente abgefangen und eingesehen werden.

In vielen Fällen kommen dabei öffentlich vertrauenswürdige Zertifikate von sogenannten Public CAs zum Einsatz, da diese auch außerhalb des eigenen Unternehmensnetzwerks problemlos geprüft und akzeptiert werden können.

Das MTG CLM kann bei Bedarf auch Public S/MIME-Zertifikate für die E-Mail-Verschlüsselung verwalten. Bei Use Cases mit sehr vielen einzelnen Postfächern empfiehlt es sich in der Praxis jedoch, die Zertifikatsverteilung und -erneuerung über die speziell dafür optimierten Mechanismen des eingesetzten E-Mail-Security-Gateways zu betreiben, da diese auf Massenverarbeitung ausgelegt sind. Das MTG CLM wird dann für die übrigen Zertifikatsprozesse – etwa zur Absicherung von IT-Systemen, Geräten, Anwendungen oder Verbindungen – zentral genutzt.

SSL/TLS-Zertifikate sind unverzichtbar für die Absicherung von Webanwendungen und Onlinediensten. Sie verschlüsseln die Kommunikation zwischen dem Server und den Nutzern, schützen Daten vor dem Zugriff Dritter und ermöglichen die eindeutige Identifikation des Servers.

In der Regel werden dabei Zertifikate von öffentlich vertrauenswürdigen Zertifizierungsstellen (Public CAs) verwendet, deren Gültigkeit von allen gängigen Browsern und Betriebssystemen automatisch überprüft werden kann. So wird sichergestellt, dass Nutzer einer Website vertrauen können – etwa durch das bekannte Vorhängeschloss-Symbol im Browser.

Gerade bei größeren Umgebungen mit vielen Webdiensten oder Subdomains kann die Verwaltung zahlreicher Zertifikate schnell aufwendig werden. Hier bietet ein Certificate Lifecycle Management (CLM) eine zentrale Lösung, um die Ausstellung, Erneuerung und das rechtzeitige Ablaufen von Zertifikaten effizient zu steuern – und so Ausfälle und Sicherheitsrisiken zu vermeiden.

Mobile-Device-Management-Plattformen (MDM) sind zentrale Werkzeuge zur Verwaltung, Konfiguration und Absicherung mobiler Geräte im Unternehmensumfeld. Digitale Zertifikate spielen dabei eine entscheidende Rolle, um die Kommunikation zwischen mobilen Geräten, Anwendungen, Benutzern und Unternehmensdiensten zuverlässig abzusichern.

Durch den Einsatz einer Public Key Infrastructure (PKI) lassen sich Geräte eindeutig identifizieren und sicher authentifizieren – etwa beim Zugriff auf E-Mail, VPN oder interne Webdienste. Wird die PKI mit einem Certificate Lifecycle Management (CLM) kombiniert, können Zertifikate automatisiert auf mobilen Geräten bereitgestellt, verlängert und bei Bedarf auch widerrufen werden.

Auf diese Weise unterstützt eine zertifikatsbasierte MDM-Strategie nicht nur die Sicherheit, sondern vereinfacht auch den operativen Aufwand für IT-Teams und sorgt für einen reibungslosen, geschützten Zugriff auf Unternehmensressourcen – unabhängig davon, wo sich das mobile Gerät gerade befindet.

Digitale Signaturen auf Basis von Zertifikaten bieten eine verlässliche Möglichkeit, die Authentizität und Integrität elektronischer Dokumente sicherzustellen. Sie garantieren, dass ein Dokument tatsächlich vom angegebenen Absender stammt und nachträglich nicht verändert wurde – ein zentraler Aspekt bei der digitalen Unterzeichnung von Verträgen, rechtlich relevanten Schriftstücken oder anderen sensiblen Inhalten.

Für diesen Zweck kommen sogenannte Dokumentensignaturzertifikate zum Einsatz, die über eine PKI-Infrastruktur bereitgestellt werden. Eine Managed PKI-Lösung mit integriertem Certificate Lifecycle Management (CLM) kann die Ausstellung, Verlängerung und gegebenenfalls den Widerruf dieser Zertifikate automatisieren. Dadurch wird sichergestellt, dass signierte Dokumente – etwa PDFs – von Endnutzern und externen Empfängern als vertrauenswürdig eingestuft und problemlos überprüft werden können.

Diese Form der digitalen Signatur schafft nicht nur rechtliche Sicherheit, sondern vereinfacht auch Prozesse wie Vertragsabschlüsse oder Freigabe-Workflows im digitalen Raum.

Beim Code Signing werden digitale Zertifikate verwendet, um die Herkunft und Unverfälschtheit von Software oder Firmware eindeutig zu bestätigen. Durch die digitale Signatur kann nachgewiesen werden, dass der veröffentlichte Code tatsächlich vom angegebenen Herausgeber stammt – etwa einem Softwareunternehmen – und seit der Signierung nicht manipuliert wurde.

Für Endnutzer bedeutet das: Sie können der Quelle der Software vertrauen und sicher sein, dass die Anwendung oder das Update nicht durch Dritte verändert oder mit Schadcode infiziert wurde. Wird der signierte Code nachträglich verändert, wird die digitale Signatur automatisch ungültig – ein klarer Hinweis auf potenzielle Manipulation.

Digitale Zertifikate für Code Signing spielen daher eine zentrale Rolle für die Sicherheit von Softwareverteilungen, insbesondere bei automatisierten Installationen, Updates oder beim Rollout von Firmware auf Endgeräten. Unternehmen können so nicht nur ihre Produkte schützen, sondern auch das Vertrauen ihrer Nutzer stärken.

Volle Kontrolle. Mehr Automation. Weniger Fehler.

PKI ganz einfach & einfach loslegen!

Wir unterstützen Sie bei jedem Schritt auf dem Weg zu Ihrer unternehmenseigenen PKI.